Quella che segue è una serie di domande e risposte che mi sono venute in mente durante le attività di consulenza presso alcuni clienti. Non è raro, infatti, che molti dettagli riguardanti la configurazione degli apparati non siano noti nemmeno ad un consulente esperto, almeno finché non si trova di fronte a richieste specifiche da parte dei clienti.

Avere a che fare con clienti diversi, che hanno esigenze diverse, è un buon modo per imparare cose che, altrimenti, resterebbero nascoste nei paragrafi più marginali del manuale di amministrazione di un prodotto.

Complessità minima della password

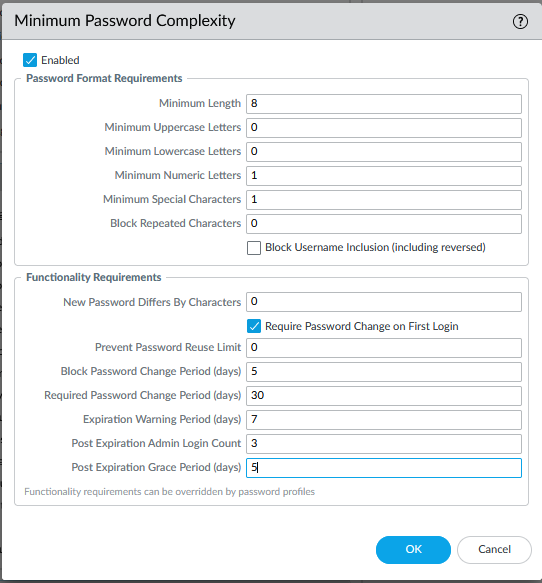

I firewall Palo Alto Networks prevedono la possibilità di definire le caratteristiche di complessità per le password degli amministratori locali dei dispositivi, come anche la durata minima e massima di una password e il grace period per le password scadute.

Domanda: dove si definiscono le caratteristiche di complessità e scadenza delle password?

Risposta: si definiscono in Device → Setup → Management, nel widget “Minimum Password Complexity”.

Domanda: queste impostazioni valgono solo per gli utenti locali definiti in Administrators o anche per tutti gli utenti definiti nel Local User Database?

Risposta: i criteri di minimum password complexity valgono anche per gli utenti definiti nel Local User Database, anche se non sono configurati come amministratori del dispositivo.

Password Profiles

I password profiles si usano per ridefinire i parametri relativi ai giorni di validità delle password, i giorni di warning per una password in scadenza nonché il numero di login permessi a password scaduta e il numero di giorni in cui ci si può loggare con una password dopo la sua scadenza.

Domanda: un password profile deve essere compatibile con i criteri definiti a livello generale in Device → Setup → Management o possono essere anche meno restrittivi?

Risposta: le opzioni definite in un password profile, quando applicato, sovrascrivono quelle più generali, ma devono rispettare gli altri vincoli definiti globalmente.

Domanda: un password profile può cambiare anche i requisiti di complessità delle password?

Risposta: no. I requisiti di complessità validi sono sempre e soli quelli definiti in Device → Setup → Management.

Domanda: posso applicare un password profile ad un utente del Local User Database?

Risposta: no, i password profile si applicano solo agli account degli amministratori.

Domanda: con la seguente configurazione di password complexity, un amministratore con password scaduta da più di 5 giorni che però non ha ancora mai fatto un login da quando gli è scaduta la password, si può loggare sul sistema?

Risposta: bisogna capire se le clausole di “Post Expiration Login Count” e “Post Expiration Grace Period” devono essere entrambe valide oppure se è sufficiente che sia valida una delle due per consentire il login. Questa cosa non l’ho ancora verificata, è in progress.

Cambio password

Domanda: un utente (read-only o non amministrativo) che non può modificare la configurazione del firewall ma che è forzato a cambiare la sua password dopo il login, può farlo? La password modificata entra subito in vigore o soltanto dopo che qualcuno avrà fatto il commit?

Risposta: la password modificata, anche da un account read-only, entra subito in vigore. Infatti, quando viene forzato il cambio password al login, l’utente viene immediatamente sloggato e costretto a rifare il login usando la nuova password, anche se nel frattempo nessuno ha eseguito un commit della configurazione. A meno che il dispositivo non venga per qualche oscura ragione riavviato senza aver eseguito il commit della configurazione, quindi, la nuova password dell’utente è immediatamente attiva.

Domanda: un utente definito nel Local User Database che non ha privilegi di accesso amministrativo al firewall, può cambiare la sua password in autonomia?

Risposta: no. Inoltre, se il local user database è usato come backend per una authentication policy, l’utente è in grado di autenticarsi con successo nonostante le policy di password complexity prevedano il cambio password al primo accesso.

Ruoli “superuser” e “device administrator”

Un amministratore con ruolo Superuser ha pieno accesso read-write a tutte le opzioni di configurazione del firewall.

Domanda: che differenza c’è un Superuser e un Device administrator?

Risposta: il Device administrator può fare tutto quello che fa il Superuser, tranne che per la possibilità di definire nuovi account o virtual-systems.

Domanda: un Device administrator può cambiare la password di un altro amministratore, sia esso Device admin che Superuser?

Risposta: no, un Device administrator, quando accede alla sezione di configurazione degli amministratori, vede soltanto il suo account.